Wspólne działania policjantów zwalczających cyberprzestępczość z KWP w Katowicach, CBŚP, KWP w Łodzi i Gorzowie Wlkp., a także KSP, we współpracy z CERT Polska, pod nadzorem Prokuratury Regionalnej w Warszawie doprowadziły do ustalenia 60 osób podejrzanych o działalność cyberprzestępczą. W sprawie tymczasowo aresztowano 28 osób, a przedstawione zarzuty obejmują między innymi kierowanie i udział w zorganizowanej grupie przestępczej, pranie brudnych pieniędzy, oszustwa komputerowe, kradzież z włamaniem na konta bankowe oraz hacking.

Pod nadzorem Prokuratury Regionalnej w Warszawie policjanci z Komendy Wojewódzkiej Policji w Katowicach wspólnie ze śledczymi z Zarządu w Warszawie Centralnego Biura Śledczego Policji oraz funkcjonariuszami KWP w Łodzi oraz Gorzowie Wielkopolskim, a także Komendy Stołecznej Policji, przy wsparciu CERT Polska, wykonują czynności w sprawie grupy przestępczej, której członkowie są podejrzani o oszustwa komputerowe, kradzieże z włamaniem na konta bankowe, hacking oraz pranie pieniędzy. Czynności w sprawie wykonywał także Wydział do Zwalczania Aktów Terroru CBŚP

W ustalaniu i zatrzymaniu podejrzanych istotna okazała się współpraca między funkcjonariuszami z różnych jednostek. W wyniku przeprowadzonych czynności, śledczy z Wydziału do Walki z Cyberprzestępczością Komendy Wojewódzkiej Policji w Katowicach ustalili osoby podejrzane odgrywające kluczową rolę w tym przestępczym procederze.

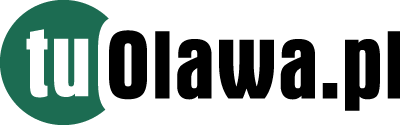

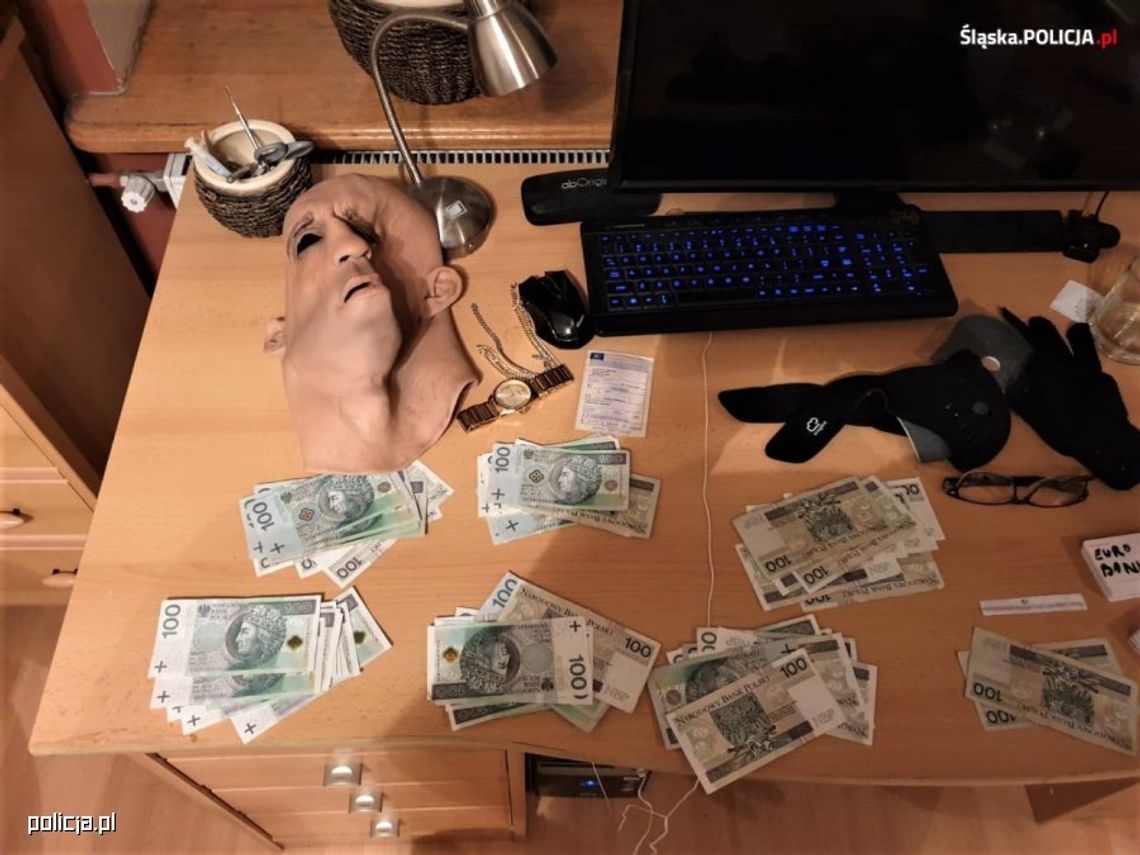

W grudniu 2020 r. policjanci zatrzymali 7 osób, a w ramach wielu działań podjętych w tej sprawie, zarzuty usłyszało 60 podejrzanych. Funkcjonariusze wykonali także ponad 100 przeszukań, w wyniku których zabezpieczyli sprzęt elektroniczny, dokumenty, jak również karty bankowe i karty SIM zarejestrowane na podstawione osoby oraz maski i przebrania wykorzystywane do wypłat pieniędzy z bankomatów. Przejęto także broń i narkotyki.

Z ustaleń śledczych wynika, że część podejrzanych osób mogła tworzyć i obsługiwać 40 fałszywych sklepów internetowych, m.in.: bluertvagd.pl, eurortvagd24.pl, monitcomplex.net, xkomp.net, hotokazje.com, mediamax.in.net, retrortv.in.net, mediartvadg.in.net, okazyjnie.net. Pokrzywdzonych oszustwami zostało nawet kilka tysięcy osób, które zapłaciły za towar, lecz nigdy go nie otrzymały. Jak ustalono, sklepy były zarejestrowane na dane osobowe podstawionych osób tzw. słupów lub dane pochodzące z kradzieży tożsamości. Dla zapewnienia wyższych zysków, sklepy były dobrze wypromowane oraz wysoko wypozycjonowane. Środki wpłacane przez pokrzywdzonych trafiały na rachunki „słupów”, to jest osób, które za niewielką opłatą zakładały na własne dane nawet kilkanaście rachunków bankowych i przekazywały do nich dostęp cyberprzestępcom. Na dane „słupów” rejestrowane były również przedpłacone karty SIM oraz zakładane konta na giełdach kryptowalut.

W toku postępowania zarzuty zostały ogłoszone m.in. ustalonemu dzięki działaniom podjętym przez funkcjonariuszy Wydziału dw. z Cyberprzestępczością Komendy Wojewódzkiej Policji w Gorzowie Wielkopolskim Bartoszowi B., który zajmował się m.in. obsługą telefoniczną fałszywych sklepów internetowych oraz wyłudzaniem danych z banków. W wyniku czynności przeprowadzonych przez funkcjonariuszy Wydziału dw. z Cyberprzestępczością Komendy Wojewódzkiej Policji w Katowicach ustalono, że współpracował on z Jakubem D., posługującym się pseudonimem RyszardLwieSerce. Zatrzymano również jego współpracowników odpowiedzialnych za pozyskiwanie rachunków bankowych – w tym Marcina W., który sprzedał nie mniej niż 200 rachunków bankowych, Artura G. oraz Sebastiana B. Przeprowadzone czynności pozwoliły również na ustalenie, że Jakub D. i Sebastian B. jednocześnie są odpowiedzialni za tzw. „fałszywą bramkę płatności”, to jest strony podszywające się pod Dotpay i PayU. W wyniku czynności podjętych przez funkcjonariuszy Policji z Wydziałów dw. z Cyberprzestępczością KWP w Katowicach i Łodzi oraz CBŚP zatrzymano współdziałających z Jakubem D. – Macieja A., Przemysława G. oraz Bartłomieja N. Osoby te odpowiedzialne były za pranie pieniędzy pochodzących z przestępstwa, wysyłanie SMS z linkami do fałszywych stron paneli płatności i informacją, że po wejściu na wskazaną w linku stronę internetową pokrzywdzeni pokryją koszty przesyłki kurierskiej za zamawiane na Facebook Market Place zabawki lub produkty dziecięce. Przy podejrzanych zatrzymano liczne karty SIM rejestrowane na dane innych osób, dokumentację bankową, a także maski i przebrania wykorzystywane przy dokonywaniu wypłat w bankomatach. W wyniku działań podjętych przez funkcjonariuszy Policji z Wydziału dw. z Cyberprzestępczością w Katowicach udało się również ustalić i zatrzymać Jacka O. posługującego się nickiem Siciliantellegram oraz osoby z nim współdziałające – odpowiedzialne za wysyłkę wiadomości SMS do pokrzywdzonych, zarządzające wypłatami, pozyskujące rachunki bankowe. Jacek O. jest odpowiedzialny za wysłanie nie mniej niż 40 000 wiadomości SMS do pokrzywdzonych zawierających linki do fałszywych paneli płatności i informacje o konieczności pilnego uregulowania należności za energię elektryczną. Na jego komputerze ujawniono m.in. dowody na udział w praniu pieniędzy, posiadanie złośliwego oprogramowania (Anubis) oraz bazy danych zawierające loginy i hasła do kont poczty elektronicznej co najmniej kilkudziesięciu tysięcy osób. Wskazuje to na bardzo dużą skalę przestępczej działalności podejrzanego.

Z dotychczasowych ustaleń wynika, że część podejrzanych mogła zajmować bardzo wysoką pozycję w środowisku cyberprzestępczym, a w ramach grupy istniał podział ról. Sklepy były obsługiwane przez tzw. telefonistów, którzy odpowiadali za kontakt z pokrzywdzonymi za pomocą telefonu, e-maila lub czatu. Inne osoby zakładały za niewielkim wynagrodzeniem konta w bankach, do których następnie przekazywały dostęp tzw. rekruterom. Zatrzymano także osoby, które faktycznie dysponowały rachunkami bankowymi oraz kontami na giełdach kryptowalut. Wszystko wskazuje na to, że wśród ustalonych i zatrzymanych podejrzanych są także tzw. bankierzy, którzy ogłaszali na forach w DarkWeb, „usługę” prania pieniędzy pochodzących z przestępczej działalności.

Aby uwiarygodnić sklepy wśród potencjalnych klientów, ich witryny internetowe były dobrze wypromowane dzięki wykupionym reklamom i pozycjonowaniu w wyszukiwarkach internetowych. Podejrzani inwestowali w reklamę wybranych sklepów nawet 30 tys. zł. Bardzo często ze sklepem powiązana była fałszywa strona internetowa z pozytywnymi opiniami rzekomych klientów.

Z ustaleń śledztwa wynika również, że inni podejrzani mogli prowadzić działalność phishingową, polegającą na podszywaniu się np. pod znane serwisy umożliwiające wykonywanie błyskawicznych płatności internetowych. Śledczy ustalili, że jeden z podejrzanych mógł wysłać nawet blisko 40 tys. SMS-ów do potencjalnych pokrzywdzonych, zawierających linki do fałszywych stron internetowych, które miały umożliwić rzekomą płatność np. za energię elektryczną.

Śledczy ustalili także, iż środki pieniężne pozyskane przy wykorzystaniu kont bankowych założonych na podstawione osoby, były transferowane na kolejne rachunki bankowe, a następnie wypłacane w bankomatach na terenie całego kraju. Część pieniędzy była również przekazywana na giełdy kryptowalut. Miało to na celu utrudnienie stwierdzenia ich przestępczego pochodzenia, jak również wykrycia oraz ustalenia miejsca ich przechowywania.

W sprawie tymczasowo aresztowano 28 osób, a przedstawione zarzuty obejmują między innymi kierowanie i udział w zorganizowanej grupie przestępczej, pranie brudnych pieniędzy, oszustwa komputerowe, kradzież z włamaniem na konta bankowe oraz hacking.

Napisz komentarz

Komentarze